مقالات عن

: كلمات المرور

كشف خبراء في مجال الإنترنت أن العديد من التطبيقات ستتيح لمستخدميها قريبًا استعمال الرموز التعبيرية في كلمات المرور. وفي حديث له مع موقع "صن" قال "ستان كامينسكي" الخبير في شركة الأمن السيبراني العملاقة "كاسبيرسكي" إن استعمال الرموز التعبيرية في كلمات المرور، من شأنه المحافظة على سرية وأمن المستخدمين، لأن كلمات مرورهم ستصبح أكثر...

بعد إصدار هاتف آيفون 15، أصدرت عملاق التكنولوجيا "أبل" التحديث الجديد من نظامها التشغيلي iOS 17 رسمياً أمس الاثنين، وأصبح متاحا لأي جهاز بدءا من iPhone XS لعام 2018. ويمكن لجميع الأجهزة اللوحية من iPad Pro 10.5in لعام 2017 أو iPad (الجيل السادس) لعام 2018 والأحدث تثبيت iPadOS 17. كما يمكن لجميع ساعات Apple من السلسلة 4 لعام 2018 أو الأحدث تثبيت watchOS 10. لكن قبل...

كشف برنامج إدارة كلمات المرور (Password Manager) من كاسبرسكي عن ميزتين جديدتين، أما الأولى فهي تمكين المستخدمين من تخزين مفاتيح فريدة بأمان لتعريف المصادقة الثنائية (2FA)، وإنشاء كلمات مرور لمرة واحدة. وإضافة إلى ذلك، تم توسيع قائمة المتصفحات المدعومة لتشمل Opera و Opera GX. وأصبح استخدام برامج إدارة كلمات المرور خياراً لا يمكن الاستغناء...

كشفت دراسة جديدة أجراها مجموعة من الباحثين البريطانيين أن نماذج الذكاء الاصطناعي يمكنها تحديد ما يكتبه المستخدمون في حواسيبهم – مثل كلمات المرور – بدقة عالية جدًا من خلال التنصت على أصوات الكتابة على لوحة المفاتيح وتحليلها. وحذرت الدراسة، التي نُشرت خلال ندوة (معهد مهندسي الكهرباء والإلكترونيات) IEEE الأوروبية حول الأمن...

قال خبير الأمن السيبراني أحمد شكرالله إنه مع تطور تكنولوجيا القرصنة الإلكترونية تشير بعض الإحصائيات إلى أنه يوجد 82% من الاختراقات التي تستهدف الشركات تشمل الاستهداف البشري. وقال إن أساليب الاختراق الإلكتروني قد تغيرت من توجيهها نحو الآلات إلى استهداف البشر نفسهم كوسيلة للوصول إلى الأنظمة والمعلومات الحساسة، وهذا التحول في...

مروان الجميلي

يكتسب التصفح الآمن للإنترنت أهمية كبيرة في الفترة الأخيرة، ويتساءل الكثيرون عن أفضل طرائق الحماية عند استخدام الإنترنت والحفاظ على الخصوصية، وتأمين أي بيانات شخصية ضد الاختراق، وخاصة في ظل ارتفاع الهجمات الإلكترونية بشكل كبير خلال السنوات القليلة الماضية. وأكد الخبير التقني والمتخصص في الأمن الرقمي...

إرم نيوز

سواء كنت تشارك جهاز كمبيوتر مع أحد أفراد العائلة أو تستخدم أجهزة عامة بشكل متكرر، فإن وضع التصفح الخفي هو طريقة رائعة لتحسين خصوصيتك على الإنترنت. ويعتبر وضع التصفح الخفي خيارا مفيدا لأولئك الذين يتطلعون إلى إخفاء سجل التصفح الخاص بهم عن المستخدمين الآخرين على الأجهزة المشتركة. وعلى الرغم من أنه ليس مثالياً، إلا أنه...

درب فريق باحثون بجامعات عدة في بريطانيا نموذج تعلم عميق يمكنه سرقة البيانات، التي يدخلها المستخدمون إلى حواسيبهم، عبر رصد أصوات الكتابة على لوحة المفاتيح باستخدام ميكروفون الحواسيب بدقة تصل إلى 95%. وأفاد تقرير، نشره موقع "بليبينج كمبيوتر"، بأن الباحثين أوضحوا أنه عند استخدام الأصوات التي يجمعها الحاسوب خلال محادثات "زووم"...

يمكن لفيروس Triada اكتساب صلاحيات في الجهاز وحقن نفسه في عمليات النظام الأخرى انتشرت نسخة مزيفة من تطبيق المراسلة الفورية تيليغرام Telegram في نظام أندرويد، وتحمل هذه النسخة برمجيات خبيثة تهدد سلامة المستخدمين، وفقًا لتقرير نشره باحثون في مجال الأمن السيبراني في شركة Check Point. وعند تثبيت التطبيق المزيف في جهاز الضحية يبدأ في تشغيل...

أظهر تقرير جديد لشركة كاسبرسكي، أن غالبية هجمات برامج الفدية في العام 2022، بدأت باستغلال التطبيقات العامة والبيانات من الحسابات المخترقة للمستخدمين ورسائل البريد الإلكتروني الخبيثة. ووفقاً لتقريرها الذي يحمل اسم IT Security Economics، فقد تبيّن أن ما يزيد على 40% من الشركات قد تعرضت لهجوم واحد على الأقل من برامج الفدية في العام 2022، وأن...

يلجأ مستثمرو العملات المشفرة في الغالب إلى محافظ إلكترونية للعملات المشفرة ، لأنهم يرون فيها طريقة آمنة لتخزين أصولهم الرقمية، ظناً منهم أنها غير قابلة للاختراق. لكن يبدو الواقع مغايراً تماماً، لاسيما وأن محافظ إلكترونية الأكثر تقدماً في السوق قد لا تكون مضمونة، وخاصة مع وجود مخاطر مرتبطة باستخدام أجهزة مزيفة أو مصابة. وكشفت...

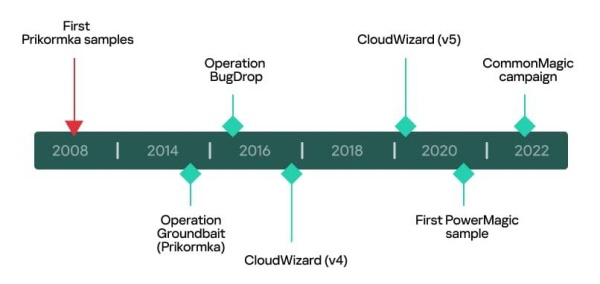

قدم باحثو "كاسبرسكي"، مزيداً من التفاصيل حول حملة CommonMagic، وكشفوا عن أنشطة خبيثة أكثر تعقيداً من جهة التهديدات الفاعلة ذاتها. وجاء في التحقيق أن إطار العمل الذي تم اكتشافه حديثاً قد وسّع نطاق ضحاياه، ليشمل مؤسسات في وسط وغرب أوكرانيا، إضافة إلى الشركات في منطقة النزاع الروسية الأوكرانية. وربط خبراء "كاسبرسكي" أيضاً تلك الجهة...